27 октября, 14:12

Анализ новых атак с использованием вредоносного ПО от Memento Labs на российские организации

Евгений Касперский

Новые приключения итальянцев Hacking Team в России Эксперты GReAT реконструировали цепочку заражения применённую в атаках ForumTroll на российские организации Короткоживущие веб страницы эксплуатировавшие 0day CVE 2025 2783 в Chrome запускали на компьютере жертвы вредоносное ПО LeetAgent примечательное тем что все команды с С2 поступают в виде leetspeak Поиски других атак в которых использовался LeetAgent позволили обнаружить случаи применения другого гораздо более сложного вредоносное ПО Dante Оно имеет преемственность с последними известными версиями коммерческого шпионского ПО RCS созданного печально известной итальянской компанией Memento Labs в девичестве Hacking Team Напомним что Hacking Team были одними из пионеров коммерческого spyware и одними из первых в этой индустрии стали жертвами хактивизма в 2015 году инфраструктура компании была взломана анонимными хакерами а внутренняя переписка и исходные коды ВПО опубликованы После этого компанию продали и переименовали в Memento Labs Новые владельцы заявляли что им придётся начинать работу компании с чистого листа Судя по всему Dante и есть результат начатого сначала Имплант имеет модульную структуру использует шифрование модулей с уникальными для каждой жертвы ключами и множество антиотладочных техник при отсутствии команд со стороны С2 через некоторое время самоуничтожается О результатах исследования рассказал Борис Ларин в докладе на ИБ конференции Security Analyst Summit Полный технический анализ использованных уязвимостей и логических ошибок анализ ВПО а также IoC опубликованы на Securelist APT TheSAS2025 П2Т

Происшествия21 час назад

S.E.Book

Исследователи из Лаборатории Касперского выкатили отчет с новыми подробностями расследования сложной APT кампании с цепочкой эксплойтов нулевого дня для Google Chrome которая отслеживается как Operation ForumTroll ЛК удалось связать эксплуатацию первой в 2025 году 0 day Chrome CVE 2025 2783 с деятельностью хакерской команды Hacking Team специализирующейся на разработке шпионского ПО Судя по функциональности обнаруженного вредоносного ПО основной целью Operation ForumTroll был кибершпионаж Среди жертв НИИ СМИ образовательные финансовые государственные и пр организации в России Цепочка атаки начиналась с профессионально подготовленных фишинговых писем содержащих персонифицированные ссылки на вредоносный сайт Несмотря на их очень короткий срок жизни ресерчерам ЛК удалось идентифицировать сложный 0 day эксплойт Код был разработан специально для валидации пользователя обхода песочницы Chrome и выполнения шелл кода что приводило к установке загрузчика вредоносного ПО Злоумышленники закреплялись в системе при помощи техники Component Object Model COM hijacking При этом последней полезной нагрузкой выступало LeetAgent шпионское ПО написанное на языке leetspeak которое могло получать команды по HTTPS регистрировать нажатия клавиш и красть файлы На основе команд полученных от сервера С2 размещенного в облачной инфраструктуре Fastly net шпионское ПО может выполнять команды в командной строке запускать процессы внедрять шелл код а также читать записывать файлы Также с ее помощью атакующие загружали и скачивали вспомогательные инструменты такие как 7z Rclone SharpChrome и дополнительное вредоносное ПО По данным Лаборатории Касперского LeetAgent использовался как минимум с 2022 года в атаках на организации в России и Беларуси а в некоторых случаях для развертывания более сложного семейства spyware разработанного итальянской Memento Labs ранее Hacking Team Hacking Team основанная в 2003 году наиболее известна своим шпионским ПО Remote Control Systems RCS которое пользовалось популярностью у спецслужб по всему миру Судьба Hacking Team претерпела внезапный поворот после того как в 2015 году в результате взлома в интернет попали 400 ГБ ее внутренних документов В 2019 году ее приобрела InTheCyber Group и переименована в Memento Labs одновременно запустив полное обновление линейки решений Новый коммерческий инструмент кибершпионажа Memento под названием Dante имеет много общего с RCS также известным как Da Vinci При этом до сих пор мало что было известно о возможностях этого ПО и никто не встречал его в реальных атаках В основе его работы лежит оркестратор который загружает загруженные и хранящиеся локально модули Он также обладает функциями защиты от анализа и выполняет различные проверки зараженной системы При долгом отсутствии ответа от С2 шпионская ПО удаляется из системы По данным ЛК злоумышленник стоящий за Operation ForumTroll не был замечен в использовании Dante в этой кампании но задействовал его в других атаках в которых разворачивал тот же набор инструментов В частности исследователи обнаружили ряд совпадений в атаках Operation ForumTroll и инцидентах с использованием Dante схожие пути в файловой системе одинаковый механизм сохранения данные скрытые в файлах шрифтов и другие незначительные детали Более того в ЛК обнаружили совпадения в коде эксплойта загрузчика и Dante Все это в совокупности позволяет предполагать что Operation ForumTroll проводилась с помощью набора инструментов поставляющегося в комплекте с Dante Вероятно теперь когда Dante обнаружен новому владелецу Hacking Team снова придется пилить продукты с чистого листа

Происшествия9 часов назад

Похожие новости

+8

+8

+2

+2

+5

+5

Лаборатория Касперского обнаружила редкое шпионское ПО Dante

Происшествия

13 часов назад

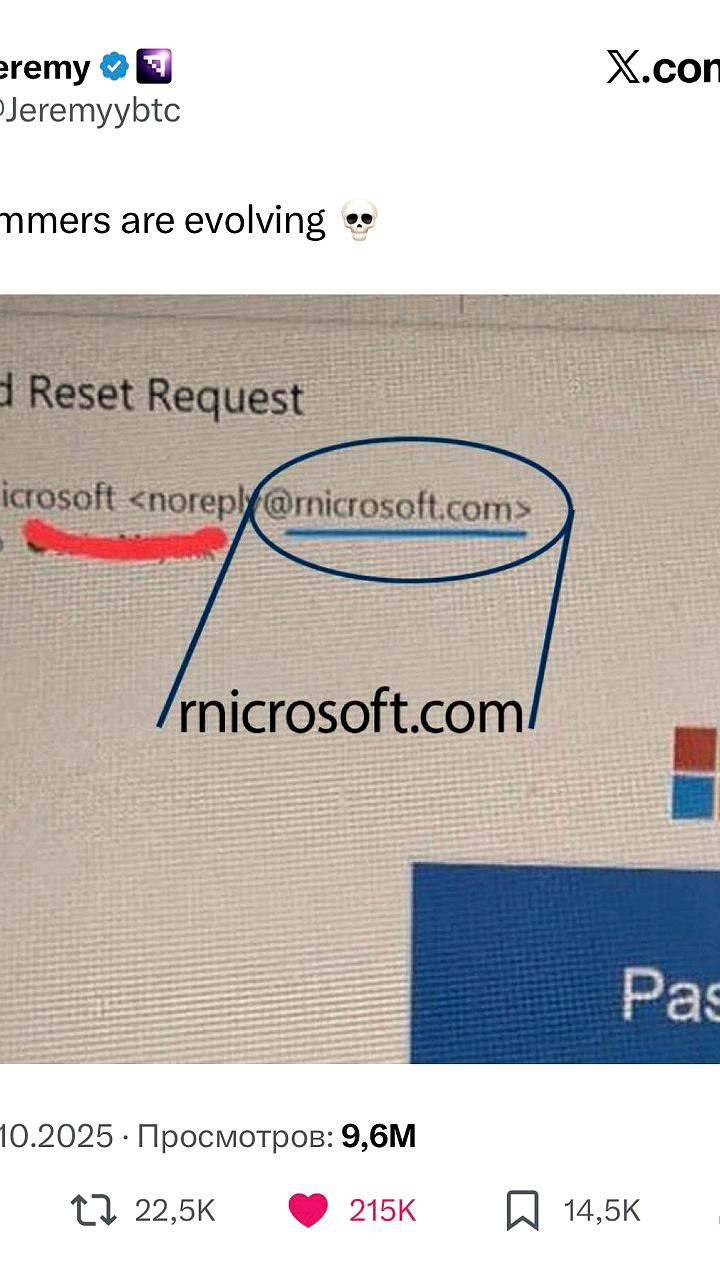

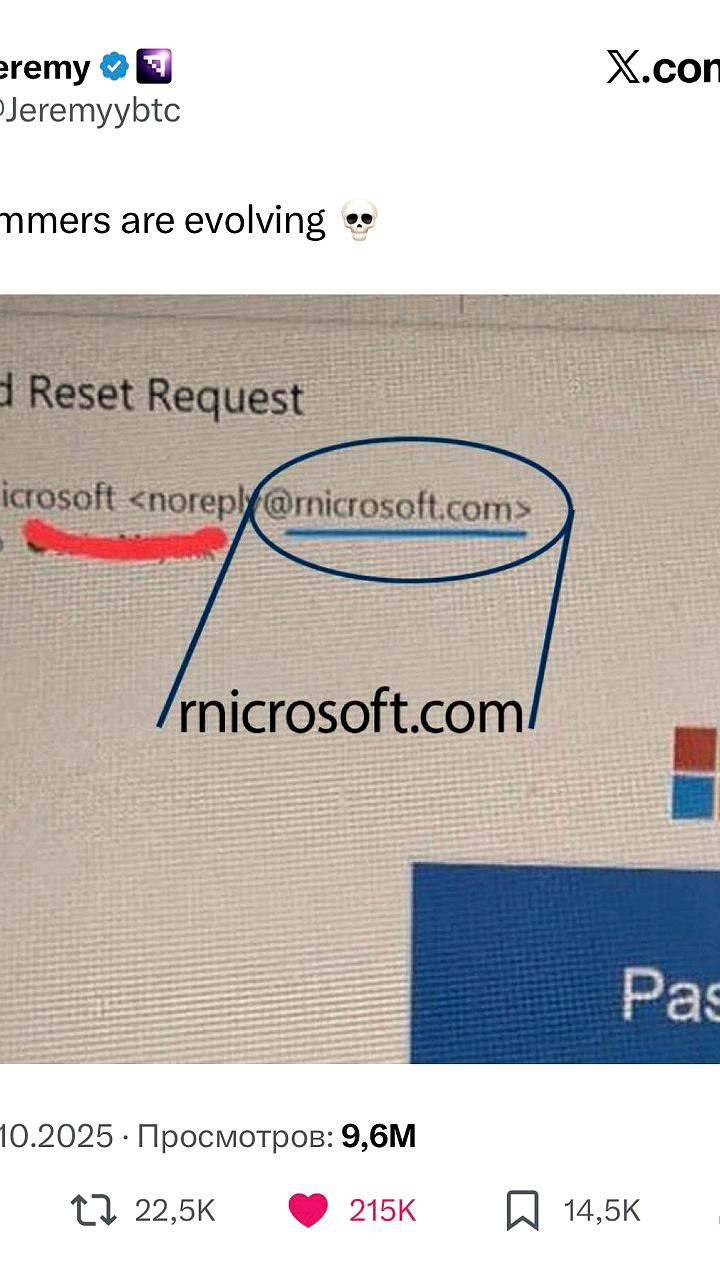

Киберэксперты предупреждают о новом способе мошенничества с поддельными доменами

Происшествия

5 часов назад

Мошенники используют отключение пожарной безопасности для обмана россиян

Происшествия

1 день назад

+8

+8

В Москве завершился седьмой хакатон 'Лидеры цифровой трансформации' с рекордным числом участников

Общество

1 день назад

+2

+2

Альфа Банк увеличивает вознаграждения в программе Bug Bounty до 1 млн рублей

Происшествия

8 часов назад

Задержание разыскиваемого россиянина в Касабланке и экстрадиция турецкого гражданина из Краснодара

Происшествия

14 часов назад

+5

+5