27 октября, 12:09

Лаборатория Касперского обнаружила редкое шпионское ПО Dante

1337

Лаборатория Касперского впервые обнаружила редкое шпионское ПО Dante Эксперты Лаборатории Касперского нашли в сети коммерческое шпионское ПО Dante инструмент который ранее считался почти мифом Такие программы стоят миллионы долларов и используются в основном спецслужбами и крупными структурами для кибершпионажа До этого момента о Dante было известно лишь название в реальных атаках его никто не видел Вредонос удалось вычислить расследуя сложную цепочку атак ForumTroll где засветилась уязвимость нулевого дня в Chrome её закрыли в марте Теперь специалисты по кибербезопасности получили фоторобот Dante набор индикаторов компрометации по которым антивирусы смогут отслеживать и блокировать заражения 1337

Происшествия108 дней назад

в IT и выйти

Что общего между троллем и Данте Отвечают эксперты Kaspersky GReAT которые первыми смогли задетектить неуловимое коммерческое шпионское ПО Dante Подобные программы стоят миллионы долларов используются для шпионажа а защищены обычно на высшем уровне поймать их за работой или найти следы вмешательства практически невозможно Но как Холмс Dante выпущенный Memento Labs ex Hacking Team удалось вычислить раскручивая сложную цепочку атаки ForumTroll мартовский зиродей в Chrome Всё как в хорошем детективе где одна ниточка потянула за собой другую только вместо отпечатков пальцев или табачного пепла программный код Все сюжетные повороты в нашей статье на Securelist

Происшествия108 дней назад

Cyber Media

Эксперты связывают операцию под названием ForumTroll с использованием коммерческого шпионского ПО Dante Зафиксирована волна таргетированных фишинговых рассылок направленных на СМИ университеты и НИИ Здесь о кибербезе

Происшествия107 дней назад

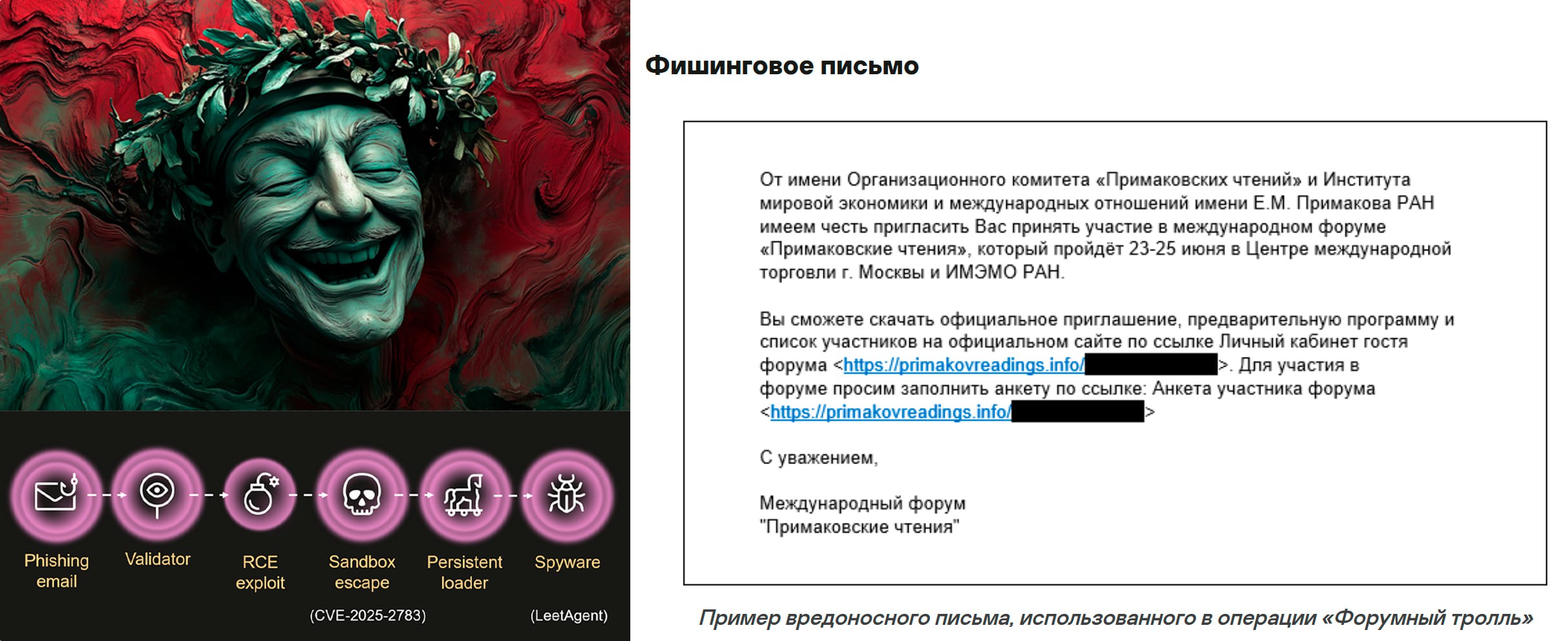

Codeby

Эксперты Лаборатории Касперского провели сложную атрибуцию и обнаружили коммерческое ВПО уровня спецслужб Dante В марте 2025 года специалисты Лаборатории Касперского выявили волну заражений происходивших сразу после того как жертва открывала персонализированную фишинговую ссылку полученную по электронной почте Эта атака проводилась APT группой ForumTroll и использовала уязвимость нулевого дня в браузере на базе Chromium CVE 2025 2783 Цепочка атаки Заражение происходило после того как жертва переходила по ссылке из фишингового письма и попадала на вредоносный веб сайт который проводил ряд проверок и запускал эксплойт а позже шпионское ПО LeetAgent 1 Перед запуском эксплойта скрипт проводил ряд проверок для того чтобы убедиться что сайт открыт в реальном браузере реальным пользователем а не почтовым сервером который может перейти по ссылке произвести эмуляцию скрипта и загрузить настоящий эксплойт Результаты проверки валидатор отправлял на C2 сервер вместе с идентификатором инфекции и сгенерированным публичным ключом 2 Закрепление в системе происходило при помощи техники Component Object Model COM hijacking В ее основе лежат особенности порядка поиска объектов COM в системе Злоумышленник использовали ее для подмены записей CLSID библиотеки twinapi dll и для того чтобы заставить системные процессы и браузеры загружать вредоносную DLL которая является загрузчиком LeetAgent 3 Шпионское ПО LeetAgent получило свое название так как всего его команды написаны на Leet что является редким явлением среди ВПО Вредоносное ПО подключается к одному из серверов C2 указанных в конфигурации и использует протокол HTTPS для получения и выполнения команд идентифицируемых уникальными числовыми значениями Кроме того в фоновом режиме выполняет задачи по отслеживанию нажатий клавиш и краже файлов Атрибуция Dante Эксперты проследили активность LeetAgent до первого использования в 2022 году и обнаружили другие атаки APT группы ForumTroll на организации и частных лиц в России и Беларуси Изучив это ранее шпионское ПО специалисты пришли к выводу что это коммерческое шпионское ПО Dante разработанное итальянской компанией Memento Labs бывшая Hacking Team Hacking Team или HackingTeam один из старейших и самых известных поставщиков шпионского ПО Компания была основана в 2003 году и стала известна благодаря шпионскому ПО Remote Control Systems RCS которым пользовались государственные органы по всему миру и его противоречивой репутации Ниже представлены некоторые характеристики Dante Упакована с помощью VMProtect который обфусцирует поток управления скрывает импортированные функции и добавляет проверки на запуск в отладочной среде Также использует распространенные методы обнаружения дебаггеров Для защиты от обнаружения Dante ищет в логах событий Windows события которые могут указывать на использование инструментов анализа или виртуальных машин на уровне хоста или гостя

Происшествия99 дней назад

Kaspersky

В свежем kaspersky securityweek На конференции Security Analyst Summit в Таиланде эксперты Лаборатории Касперского представили исследование в котором проанализировали шпионское ПО Dante итальянских разработчиков Mememto Labs Найти и опознать его удалось при изучении кампании Форумный тролль где использовался тот же зловред загрузчик что и для Dante Представители Google опровергли заявления о масштабном взломе почтовых аккаунтов звучавшие в ряде СМИ Источником для спекуляций стала информация о том что на сайт Have I Been Pwned была добавлена база утёкших данных для 183 млн уникальных адресов однако 92 из них уже встречались в других известных утечках а сама база была скомпилирована из разных источников Репозиторий NPM остаётся мишенью киберпреступников в нём было обнаружено ещё 10 вредоносных пакетов

Происшествия96 дней назад

Эксплойт

Эксперты Kaspersky GReAT поймали редчайшую ШПИОНСКУЮ программу Dante Это коммерческое ПО уровня спецслужб Оно стоит миллионы долларов и способно красть даже самые защищённые данные Подобных шпионов крайне сложно обнаружить так как их следы вмешательства практически не видны Но пакость вычислили раскручивая атаку ForumTroll с уязвимостью нулевого дня в Chrome ИБ специалисты как настоящие детективы прошерстили тонны кода чтобы выстроить полную картину угрозы Распространите exploitex

Происшествия108 дней назад

Russian OSINT

Эксперты Kaspersky GReAT смогли задетектить неуловимое коммерческое шпионское ПО Dante Как пишут специалисты компании подобные программы стоят миллионы долларов используются для шпионажа а защищены обычно на высшем уровне поймать их за работой или найти следы вмешательства практически невозможно В марте 2025 года Лаборатория Касперского выявила волну заражений происходивших сразу после того как жертва открывала персонализированную фишинговую ссылку полученную по электронной почте Единственным действием которое требовалось от пользователя было открыть ссылку в Chrome или другом браузере на базе Chromium Все ссылки были персонализированными и имели очень короткий срок жизни Тем не менее технологиям Лаборатории Касперского удалось идентифицировать сложный 0 day эксплойт который использовался для побега из песочницы Chrome Проблема была исправлена как CVE 2025 2783 Мы назвали эту кампанию операцией Форумный тролль поскольку злоумышленники маскировали персонализированные фишинговые письма под приглашения на научно экспертный форум Примаковские чтения Целями были СМИ университеты научно исследовательские центры государственные финансовые и прочие организации в России Судя по функциональности доставляемого вредоносного ПО основной целью кампании был кибершпионаж cчитают эксперты Анализируя арсенал злоумышленников команда Kaspersky GReAT обнаружила ранее неизвестное вредоносное ПО которое удалось идентифицировать как коммерческое шпионское ПО Dante разработанное итальянской компанией Memento Labs ранее известной как Hacking Team Дальнейший анализ показал что в Dante и некоторых инструментах используемых в операции Форумный тролль присутствует похожий код что указывает на то что эти инструменты также были разработаны Memento Labs Заключение В этот раз мы хотим сделать не один а сразу три вывода 1 DuplicateHandle это опасная API функция Если процесс привилегированный и пользователь может передать ему дескриптор необходимо отвечать ошибкой если вместо дескриптора передается псевдодескриптор 2 Атрибуция самая сложная часть анализа вредоносного ПО и разведки киберугроз но она же доставляет больше всего удовлетворения когда все кусочки пазла ложатся на свои места Если в детстве вы мечтали стать детективом и разгадывать тайны как Шерлок Холмс мисс Марпл Коломбо Скуби Ду и ребята из Mystery Inc аналитика угроз может быть подходящей работой для вас 3 В 2019 году новый владелец Hacking Team заявил что хочет поменять абсолютно все и начать с чистого листа Это потребовало время но к 2022 году практически все продукты Hacking Team были переделаны Возможно теперь когда Dante обнаружен пора опять начинать с нуля тонко подмечают эксперты в заключении Подробнее ознакомиться c деталями киберраследования securelist ru forumtroll apt hacking team dante spyware 113890 И ещё у t me true secator 7567 можно почитать подробности с аналитикой Russian OSINT

Происшествия108 дней назад

РОЦИТ

Россиян атакуют итальянским шпионским ПО Dante через уязвимость в Chrome Об этом сообщают в Лаборатории Касперского Kaspersky GReAT Злоумышленники рассылали фишинг с приглашением на Примаковские чтения и при открытии ссылки в браузере Chrome устройство заражалось мгновенно Активность выявили при расследовании операции Форумный тролль где также применялся LeetAgent Эксперты рекомендуют обновите Chrome до последней версии не переходите по подозрительным ссылкам из писем включите двухфакторную аутентификацию и проведите проверку корпоративных устройств на наличие бэкдоров Комментирует эксперт РОЦИТ специалист по борьбе с экстремизмом и блогер Алексей Трифонов РОЦИТ кибербезопасность Подписаться на РОЦИТ

Происшествия97 дней назад

Похожие новости

+1

+1

+3

+3

+2

+2

+5

+5

+2

+2

+10

+10

Кибершпионаж в России: угроза для бизнеса и рост страховых тарифов

Происшествия

1 день назад

+1

+1

Эксперты предупреждают о рисках взлома умных кормушек для питомцев

Происшествия

1 день назад

+3

+3

Мошенники атакуют аккаунты россиян на маркетплейсах и пунктах выдачи заказов

Происшествия

17 часов назад

+2

+2

Студент из Улан-Удэ стал жертвой мошенников, передав им более 1,6 млн рублей

Происшествия

1 день назад

+5

+5

Microsoft устранила уязвимость в Блокноте Windows 11, позволяющую удаленное выполнение кода

Происшествия

17 часов назад

+2

+2

В Пензе и Нижнем Новгороде задержаны организаторы схемы телефонного мошенничества

Происшествия

17 часов назад

+10

+10