SecurityLab.ru

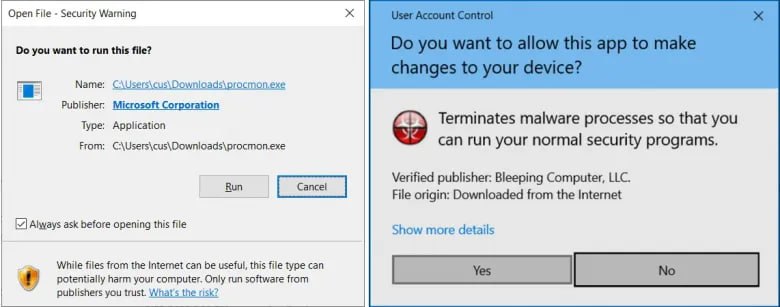

Обнаружен новый вектор атаки через популярный архиватор WinRAR В архиваторе WinRAR обнаружена уязвимость, позволяющая обойти механизм безопасности Windows "Mark of the Web". Проблема затрагивает все версии популярного архиватора до 7.11 и может использоваться злоумышленниками для запуска вредоносного кода без предупреждений системы. Уязвимость получила идентификатор CVE-2025-31334 и оценку CVSS 6.8. При открытии символической ссылки на исполняемый файл в архиве, Windows не показывает стандартное предупреждение о запуске загруженного из интернета файла, что делает атаки через социальную инженерию особенно опасными. Разработчик WinRAR, компания RARLAB, выпустила обновление, устраняющее обнаруженную уязвимость. Всем пользователям настоятельно рекомендуется обновиться до версии 7.11 или новее, а также проверять архивы перед открытием с помощью антивирусных решений. #уязвимость #winrar #безопасность #motw

Происшествия258 дней назад

БДУ ФСТЭК России

Уязвимость механизма Mark of the Web MOTW файлового архиватора WinRAR связана с отсутствием предупреждения пользователя о небезопасных действиях, связанных с пользовательским интерфейсом при обработке символических ссылок, указывающих на исполняемые файлы. Эксплуатация уязвимости может позволить нарушителю, действующему удаленно, выполнить произвольный код при открытии архива, содержащего специально сформированную символьную ссылку BDU:2025-03738 CVE-2025-31334 Установка обновлений из доверенных источников. В связи со сложившейся обстановкой и введенными санкциями против Российской Федерации рекомендуется устанавливать обновления программного обеспечения только после оценки всех сопутствующих рисков. Компенсирующие меры: - использование антивирусного программного обеспечения для проверки файлов, полученных из недоверенных источников; - использование SIEM-систем для отслеживания попыток эксплуатации уязвимости; - использование замкнутой программной среды для работы с файлами, полученными из недоверенных источников. Использование рекомендаций: Обновление WinRAR до версии 7.11 и выше

Происшествия258 дней назад

НеКасперский

Симрар Уязвимость в WinRAR позволяет запустить вредоносный код без предупреждения Windows о потенциальной опасности. В WinRAR до версии 7.11 найдена брешь, связанная с обработкой символических ссылок. Если открыть специально созданную симлинк-ловушку, которая указывает на исполняемый файл, система безопасности Windows теряет бдительность и метка MOTW не срабатывает. По итогу пользователь запускает вредоносный код без привычных предупреждений безопасности. Как мы знаем, для создания символических ссылок обычно нужны права администратора, но атакующие нашли способ этим воспользоваться и без них. Разработчики уже выпустила патч, но кто-нибудь хоть когда-то обновлял свой пиратский WinRAR? НеКасперский

Происшествия258 дней назад

Хакер — Xakep.RU

В WinRAR исправлена уязвимость обхода MotW в Windows В WinRAR исправили уязвимость, которая позволяла обойти защитную функцию Mark of the Web MotW в Windows и выполнить код на компьютере жертвы.

Происшествия255 дней назад

xCode Journal

В WinRAR 7.11 исправлена ошибка обхода предупреждений безопасности Эксперты по ИБ из Mitsui Bussan Secure Directions сообщили, что разработчики из команды RARLAB исправили в WinRAR 7.11 ошибку обхода предупреждений безопасности Windows Mark of the Web MotW , которая получила номер CVE-2025-31334. Google добавляет возможности веб-поиска в NotebookLM Компания Google расширила функциональность NotebookLM, добавив новую функцию веб-поиска, которая помогает пользователям находить и добавлять онлайн-источники непосредственно в свои блокноты. GitHub Copilot вводит новые лимиты и плату за «премиальные» модели AI GitHub Copilot, AI-помощник по кодированию GitHub, принадлежащий Microsoft, вскоре может стать более дорогим для некоторых пользователей. В пятницу GitHub объявил о «премиальных запросах» для GitHub Copilot, новой системы, которая устанавливает ограничения скорости, когда пользователи переключаются на модели AI, отличные от базовой модели, для таких задач, как агентное кодирование и многофайловое редактирование. xCode Journal

Происшествия255 дней назад

Вестник Киберполиции России

Эксперты обнаружили уязвимость в WinRAR CVE-2025-31334 , которая позволяет обойти механизм защиты Windows и установить вредоносный код на Windows без предупреждения. Сценарий распространения предполагает скачивание архива, внутри которого, наряду с легитимными файлами размещена ссылка, замаскированная под обычный документ. Открытие архива и взаимодействие с документов активирует вредоносное ПО без каких-либо подозрительных признаков. Подтвержденных атак на территории России пока нет. Однако уязвимость может иметь высокий риск эксплуатации в реальной среде из-за широкого распространения WinRAR и обхода встроенной защиты Windows. Рекомендуем не скачивать архивы из непроверенных источников и обновить WinRAR до версии 7.11 или выше. -бот Киберполиции России

Происшествия254 дня назад

SecAtor

WinRAR снова под ударом хакеров Эксперты обнаружили критическую уязвимость в WinRAR CVE-2025-31334 , которая позволяет обойти механизм защиты Windows Mark of the Web MotW и выполнить вредоносный код на Windows без предупреждения. Несмотря на среднюю оценку по CVSS 6.8 , уязвимость может иметь высокий риск эксплуатации в реальной среде из-за широкого распространения WinRAR и обхода встроенной защиты Windows. Сценарий атаки предельно прост. Пользователь загружает на первый взгляд безвредный архив. Внутри, наряду с легитимными файлами, размещена символическая ссылка, замаскированная под обычный документ или исполняемый файл. Открытие этой ссылки активирует вредоносное ПО без каких-либо признаков опасности. Вектор атаки: посещение сайта с вредоносным архивом; Доставка малвари: пока подтверждённых атак нет, но аналогичная уязвимость CVE-2023-38831 использовалась для распространения DarkMe и Agent Tesla. Уязвимость не эксплуатируется массово, но угроза критична для систем с неправильно настроенными политиками безопасности. Что делать? Обновить WinRAR до версии 7.11 или выше; Запретить создание символьных ссылок обычным пользователям; Не открывать и не распаковывать подозрительные архивы из Интернета. Уязвимость найдена экспертом Тайхэй Симаминэ из Mitsui Bussan Secure Directions и подтверждена JPCERT/CC. Это уже второй MotW-обход за год, после аналогичной уязвимости в 7-Zip CVE-2025-0411 . Примечательно то, что это уже второй случай обхода MotW за год, после обнаружения уязвимости в 7-Zip CVE-2025-0411 . WinRAR используется более чем 500 миллионами пользователей по всему миру.

Происшествия258 дней назад

godnoTECH - Новости IT

В WinRAR обнаружили уязвимость 6.8 по CVE на обход Mark-of-the-Web. Этого достигают за счёт использования символических ссылок. Когда пользователь распаковывает архив со специальной ссылкой, WinRAR не добавляет MotW на исполняемые файлы. Впрочем, создание символических ссылок требует прав администратора — то есть уже скомпрометированных аккаунтов, плюс юзер должен открыть вредоносный архив. godnoTECH - Новости IT

Происшествия256 дней назад

DNS_Club

Уязвимость в WinRAR позволяет обходить защиту Windows при запуске вредоносных файлов У популярного архиватора WinRAR обнаружена уязвимость, позволявшая запускать вредоносные программы без стандартного предупреждения Windows о небезопасных файлах из интернета. Проблема устранена в версии 7.11, выпущенной 24 марта 2025 года, но пользователи более ранних версий остаются под угрозой. Читать далее

Происшествия255 дней назад

Программист | IT | Техника

В WinRAR обнаружили уязвимость на обход Mark-of-the-Web. Этого достигают за счёт использования символических ссылок. Когда пользователь распаковывает архив со специальной ссылкой, WinRAR не добавляет MotW на исполняемые файлы. Впрочем, создание символических ссылок требует прав администратора — то есть уже скомпрометированных аккаунтов, плюс юзер должен открыть вредоносный архив. Так что уязвимость получила 6.8 по CVE.

Происшествия254 дня назад

Похожие новости

+2

+2

+9

+9

+7

+7

+5

+5

Эксперты предупреждают о росте эффективности вирусов для перехвата бесконтактных платежей к 2026 году

Происшествия

1 день назад

Задержаны пять человек по делу о мошенничестве на 19,5 миллионов рублей в Москве

Происшествия

1 день назад

+2

+2

Инцидент с роботом-доставщиком в Москве: женщина не пострадала

Происшествия

2 часа назад

Два ДТП в Сыктывкаре: столкновения автомобилей Chevrolet и Kia, а также Suzuki и Volkswagen

Происшествия

13 часов назад

+9

+9

В Благовещенске задержан грабитель, попытка разбоя в комиссионном магазине провалена

Происшествия

1 день назад

+7

+7

Жительница Черногорска благодарит полицию за помощь при задержании хулигана

Происшествия

1 день назад

+5

+5