14 октября, 16:24

Исследователи представили атаку Pixnapping, угрожающую безопасности приложений Android

infosec

Исследователи из четырёх американских университетов опубликовали исследование в котором описали технику атаки Pixnapping CVE 2025 48561 позволяющую определить информацию выводимую на экран различными приложениями включая Google Authenticator Gmail Signal Venmo и Google Maps Для определения содержимого экрана задействован метод попиксельного анализа реализованный в 2023 году той же командой исследователей в атаке по сторонним каналам GPU zip и впервые описанный ещё в 2013 году Суть метода в том что из за присутствующих в GPU оптимизаций отрисовка пикселя с цветом повторяющим уже выведенный на экран цвет выполняется быстрее чем пикселя с иным цветом Оценивая разницу во времени при отрисовке пикселей можно воссоздать уже имеющееся на экране содержимое и сформировать подобие скриншота Атака Pixnapping сводится к вызову целевого приложения выводу поверх него своего окна и попиксельному перебору содержимого с анализом времени выполнения графических операций над каждым пикселем Подобный перебор позволяет с высокой вероятностью определить какие пиксели имеют белый цвет фона а какие участвуют в отображении символов Для скрытия манипуляций с пикселями от пользователя производится наложение слоёв с масками во время атаки визуально на экране продолжает показываться содержимое окна приложения из которого производится атака Метод был опробован на смартфонах Pixel 6 7 8 и 9 с версиям Android 13 16 для определения ста шестизначных кодов двухфакторной аутентификации сгенерированных в Google Authenticator Точность определения кодов на отмеченных смартфонах составила 73 53 29 и 53 а время определения 14 3 25 8 24 9 и 25 3 секунд соответственно Компания Google в сентябрьских патчах уязвимостей добавила в Android начальную защиту от атаки основанную на запрете применения операции размытия к большому числу слоёв В ответ исследователи нашли возможность обойти данное ограничение поэтому Google планирует реализовать более полную защиту в декабрьском обновлении Android Исследование Источник Исследование Android

Технологии10 часов назад

T.Hunter

news Исследователи представили атаку по сторонним каналам по смартфонам на базе Android позволяющую похищать данные отображаемые на экране Она получила название Pixnapping и сводится к отслеживанию отдельных пикселей Атака начинается с вредоносного приложения но ему не нужны никакие разрешения Pixnapping работает за счёт наложения интерфейсов и эксплойтит рендеринг измеряя время отрисовки и восстанавливая цвета пикселей Удалось воспроизвести 2FA коды меньше чем за 30 секунд экраны с личными данными из приложений и прочее При этом ни видимых действий на экране ни другого шума а существующие механизмы защиты атака обходит Тестировали её на нескольких моделях Google Pixel и Samsung Galaxy S25 но потенциал есть в экосистеме Android в целом Реальные же применения как обычно Может будет интерес для разрабов спайвари Пока для взлома корпорации достаточно звонка от подростка задолбанному сотруднику атаки вроде Pixnapping развлечение для нердов Проверка концепции здесь tomhunter

Технологии8 часов назад

Android разработка

Атака Pixnapping определяющая содержимое экрана для перехвата 2FA кодов в Android Группа исследователей из четырёх американских университетов разработала технику атаки Pixnapping CVE 2025 48561 позволяющую из непривилегированных Android приложений не запрашивающих дополнительных полномочий определить содержимое выводимое на экран другими приложениями В качестве примера практического применения атаки продемонстрировано определение кодов двухфакторной аутентификации показываемых приложением Google Authenticator Так же показано как можно применить атаку для извлечения конфиденциальных данных выводимых на экран при работе с Gmail Signal Venmo и Google Maps opennet ru 64045

Технологии8 часов назад

Russian OSINT

Pixnapping хакеры могут украсть коды 2FA и личные сообщения с Android телефонов Исследователи из ведущих американских университетов рассказывают про новый класс атак под названием Pixnapping который позволяет вредоносному приложению на Android тайно извлекать визуальную информацию с экрана других программ или веб сайтов Pixnapping фактически предоставляет злоумышленникам возможность делать скрытые снимки экрана компрометируя конфиденциальные данные отображаемые в таких приложениях как Google Authenticator Signal и Gmail В отличие от многих других вредоносных программ атака Pixnapping не требует никаких специальных разрешений в манифесте приложения что делает её особенно опасной для рядовых пользователей которые могут установить вредоносное приложение не подозревая о его скрытых возможностях Атака спроектирована так чтобы быть абсолютно незаметной для пользователя Вы не увидите никаких артефактов на экране мерцаний или замедления работы устройства пока вредоносное приложение похищает пиксели с вашего экрана В своей основе Pixnapping является адаптацией для Android концепции атаки по краже пикселей представленной 12 лет назад для веб браузеров Механизм атаки использует системные Android Intents для принудительной отправки пикселей целевого приложения в конвейер рендеринга операционной системы Затем вредоносное приложение накладывает поверх стек из полупрозрачных окон Activities чтобы инициировать графические операции такие как размытие над конкретными пикселями жертвы Утечка данных происходит через аппаратный побочный канал GPU zip который позволяет измерять время рендеринга и основываясь на зависимых от данных скоростях графической компрессии с высокой точностью определять цвет каждого пикселя На видео ресёрчеры демонстрируют то как им удалось похитить коды двухфакторной аутентификации из Google Authenticator менее чем за 30 секунд Исследователи утверждают что проблема носит архитектурный характер Единственный надежный способ защиты дать разработчикам приложений контроль над тем кто и как может взаимодействовать с их визуальным слоем по аналогии с тем как это было сделано в вебе для защиты от кликджекинга и кражи данных из фреймов Уязвимости присвоен идентификатор CVE 2025 48561 с оценкой CVSS 5 5 Уязвимость подтверждена на устройствах Google Pixel 6 7 8 9 и Samsung Galaxy S25 работающих на версиях Android с 13 по 16 однако потенциально уязвимы практически все современные Android устройства Первоначальный патч от Google был выпущен 2 сентября в рамках сентябрьского бюллетеня безопасности Android однако уже 8 сентября исследователи повторно уведомили компанию об обнаружении способа его обхода Первый патч ограничил количество вызовов blur API которое может инициировать активность Это временная мера которую как и предсказывали исследователи успешно обошли Главный тезис исследователей о том что бороться нужно не с конкретным API а с самой возможностью межприложенческих вычислений над пикселями Второй патч запланирован на декабрь 2025 года По словам представителя гугла якобы в дикой природе Pixnapping атак пока не замечено Пока лишь рекомендуется поддерживать ОС в актуальном состоянии с помощью обновлений и максимально осторожно относиться к установке сторонних приложений не из Google Play Наиболее реалистичный и правильный путь на текущем этапе изменение архитектуры на программном уровне Внедрение контроля доступа к визуальному слою дать разработчикам приложений например Google Authenticator возможность в манифесте явно запретить opt out наложение поверх них любых прозрачных активностей Создание API для защищенного рендеринга позволить приложению помечать часть своего экрана как конфиденциальную При попытке наложения система будет отдавать атакующему не реальные пиксели а например черный прямоугольник Исследователи обещают обнародовать исходный код как только появятся исправления github com TAC UCB pixnapping Russian OSINT

Технологии6 часов назад

Похожие новости

+7

+7

+1

+1

+17

+17

+6

+6

Дети используют ИИ для создания дипфейков и розыгрышей, вызывая беспокойство у родителей

Происшествия

23 часа назад

+7

+7

Блогер разработал ИИ-приложение для macOS, следящее за усталостью пользователя

Технологии

3 часа назад

Исследование выявило уязвимость спутникового трафика: половина данных передается без шифрования

Технологии

3 часа назад

+1

+1

Индийский стартап inkryptis разработал ИИ для распознавания воров в магазинах

Технологии

6 часов назад

Мошенники используют Telegram и WhatsApp для киберобмана

Происшествия

1 день назад

+17

+17

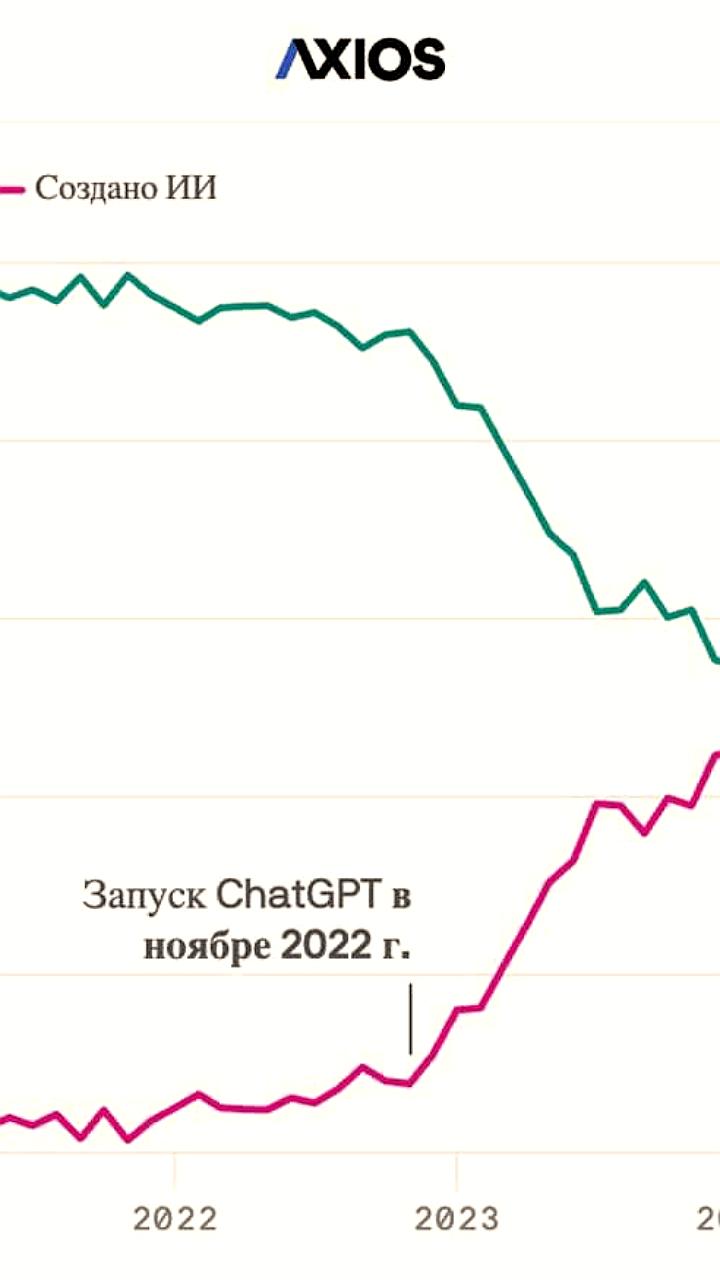

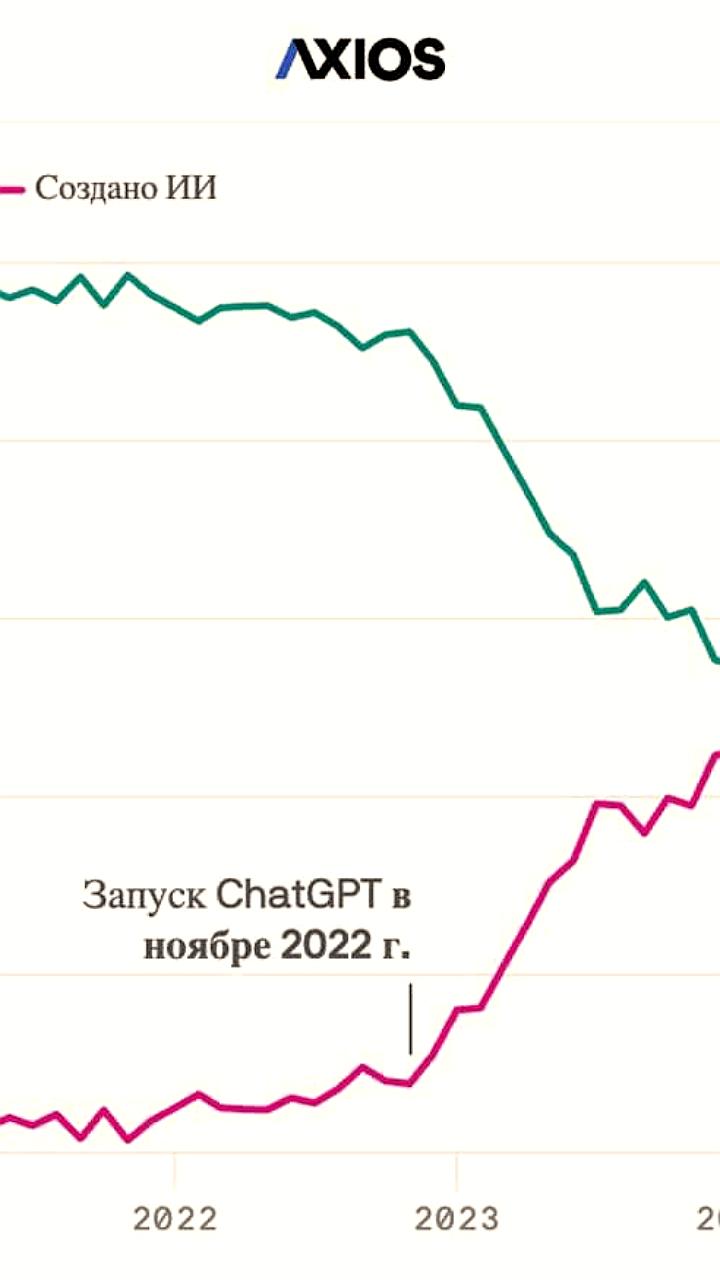

Искусственный интеллект: симбиоз технологий и человеческого творчества меняет глобальную экономику

Технологии

5 часов назад

+6

+6