25 сентября, 13:57

GitHub внедряет новые меры безопасности после кибератак на цепочку поставок

Russian OSINT

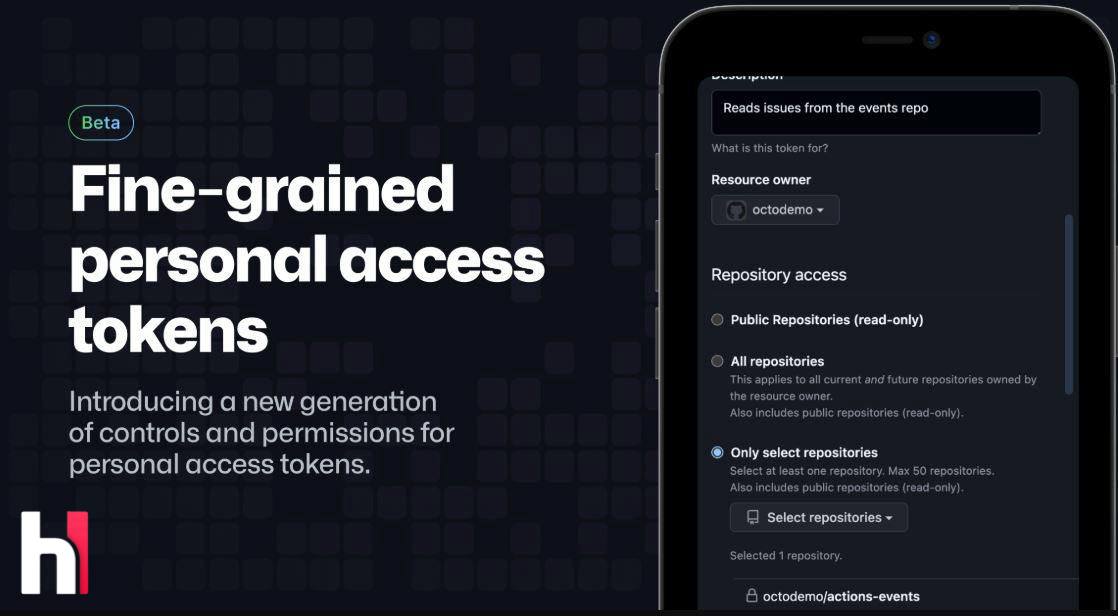

Канал SecAtor true secator пишет интересное GitHub внедряет комплекс мер для защиты от атак на цепочку поставок на платформе после ряда недавних резонансных инцидентов Среди них кибератаки которые начались с компрометации репозиториев GitHub а затем распространились на NPM включают s1ngularity в конце августа GhostAction в начале сентября и кампанию в стиле червя получившую название Shai Hulud начавшуюся на прошлой неделе Атаки привели к компрометации тысяч учетных записей и частных репозиториев краже конфиденциальных данных и значительным затратам на устранение последствий Несмотря на то что GitHub достойно быстро отреагировала минимизируя последствия инцидентов администрация платформы признают что превентивные меры были бы более эффективными По итогу для снижения подобных рисков GitHub объявила о постепенном внедрении следующих мер двухфакторная аутентификация 2FA для локальной публикации внедрение гранулярных токенов со сроком действия 7 дней расширение внедрения проверенных издательских систем отмена поддержка классических токенов и TOTP 2FA переход на 2FA на базе FIDO сокращение срока действия токенов публикации доступ к публикации по умолчанию для запрета токенов удаление возможности обхода 2FA для локальной публикации В заявлении также подчеркивается что безопасность экосистемы является коллективной обязанностью и ожидается что разработчики самостоятельно также примут меры по снижению рисков в цепочке поставок используя опции безопасности доступные на платформе Насколько эффективными окажутся представленные меры будем посмотреть но как показывает практика киберподполье также быстро к ним адаптируется порой даже быстрее чем их жертвы

Происшествия112 дня назад

Хакер — Xakep.RU

GitHub усиливает безопасность npm с помощью обязательной 2ФА и других мер Разработчики GitHub сообщили что работают над комплексом защитных мер направленных против атак на цепочки поставок которые недавно привели к нескольким крупным инцидентам на платформе xakep ru 2025 09 24 secure npm

Происшествия111 день назад

Cyber Media

GitHub запустили инициативу по серьёзному укреплению безопасности экосистемы npm призванную снизить риски атак через зависимости В основе плана интеграция функций проверки и контроля для пакетов которые ранее могли быть слишком уязвимыми Здесь о кибербезе

Происшествия111 день назад

Kaspersky

Червь Shai Hulud атакует реестр npm Вечером 15 сентября началась очередная масштабная атака на цепочку поставок через популярный реестр JavaScript компонентов npm В кампании используется червь Shai Hulud зловред с возможностью автоматического распространения Наши эксперты изучили вредоносный код Ключевые факты заражено более 500 пакетов включая ctrl tinycolor с двумя миллионами загрузок в неделю червь похищает токен npm учётные данные разработчика и секреты из облачных сред AWS GCP получив доступ к аккаунту зловред внедряет себя в самые популярные пакеты к которым имел доступ разработчик и публикует новые заражённые версии При этом он делает все приватные репозитории публичными что грозит утечкой кода и других секретных данных Подробный разбор атаки перечень скомпрометированных пакетов а также нулевой пациент первый заражённый пакет в нашей статье на Securelist

Происшествия110 дней назад

Этичный Хакер

GitHub внедрил меры для защиты от атак на цепочку поставок GitHub анонсировал комплекс мер для защиты от атак на цепочку поставок их решили принять после недавних инцидентов в том числе связанных с распространением червя Shai Hulud а также кампаниями s1ngularity и GhostAction Эти атаки привели к компрометации тысяч учётных записей и частных репозиториев а также краже конфиденциальных данных В GitHub немедленно удалили более 500 скомпрометированных пакетов из реестра npm для предотвращения дальнейшего распространения вредоносного ПО однако признали что превентивные меры сработали бы эффективнее Теперь платформа предпринимает следующие шаги двухфакторную аутентификацию 2FA для локальной публикации внедрение гранулярных токенов со сроком действия 7 дней расширение внедрения проверенных издательских систем отмену поддержки классических токенов и TOTP 2FA и переход на 2FA на базе FIDO сокращение срока действия токенов публикации доступ к публикации по умолчанию для запрета токенов удаление возможности обхода 2FA для локальной публикации Этичный хакер

Происшествия111 день назад

godnoTECH - Новости IT

GitHub усиливает защиту npm после атаки Shai Hulud GitHub объявила о масштабных изменениях в публикации пакетов npm Причина червь Shai Hulud который заразил сотни библиотек копировал себя дальше и воровал ключи и токены у разработчиков Теперь локальная публикация без 2FA уйдёт в прошлое Токены станут краткоживущими до 7 дней а приоритет отдаётся Trusted Publishing через OpenID Connect Эта система связывает пакет с CI CD окружением и прикрепляет к релизу доказательство подлинности Таким образом пользователи смогут проверить где и как был собран пакет GitHub также планирует отказаться от классических токенов вывести из эксплуатации TOTP и перевести разработчиков на физические ключи FIDO Всё это должно минимизировать риск кражи учётных данных и повторения атак на цепочку поставок godnoTECH Новости IT

Происшествия111 день назад

Похожие новости

+2

+2

+1

+1

+2

+2

+3

+3

+1

+1

Конфликты в общественных местах: инциденты в Москве и Ульяновске

Происшествия

1 день назад

+2

+2

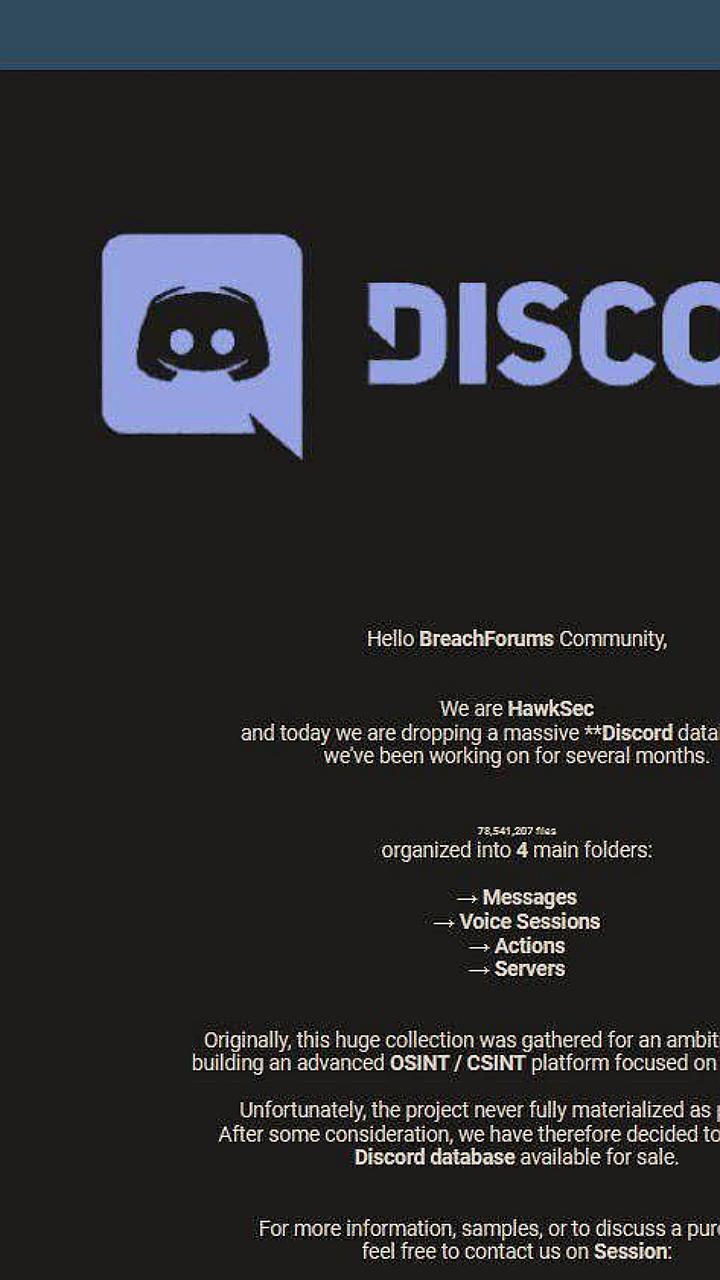

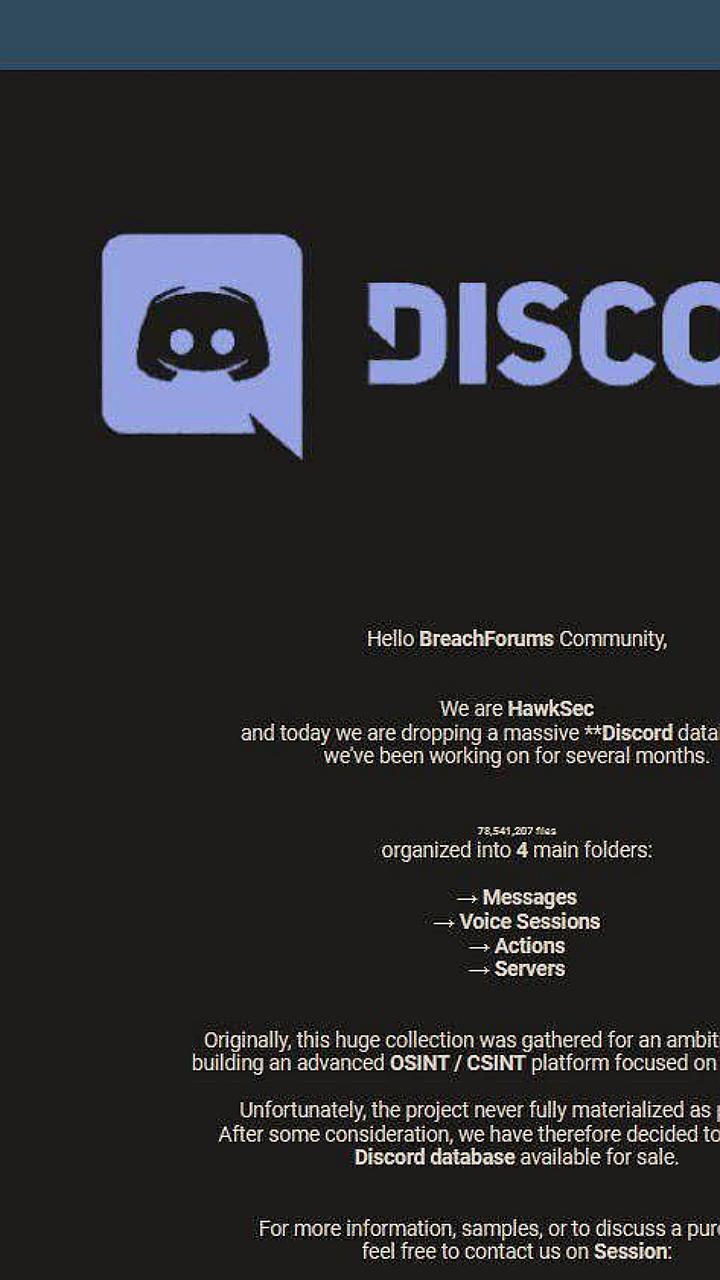

Утечка данных Discord: в даркнете продается архив из 78 миллионов файлов

Происшествия

1 день назад

Индия вводит новые требования для криптовалютных бирж: обязательная верификация и геолокация

Происшествия

1 день назад

+1

+1

Обеспечение правопорядка и безопасности в праздничные дни: итоги работы МВД и народных дружин

Происшествия

19 часов назад

+2

+2

Томич предстанет перед судом за незаконный доступ к данным и продажу электронных подписей

Происшествия

18 часов назад

+3

+3

Кибератаки в криптоиндустрии: убытки в 2025 году превысили 4 миллиарда долларов

Экономика

3 часа назад

+1

+1