3 мая, 19:01

Microsoft не планирует исправлять уязвимость в Windows RDP, позволяющую входить с устаревшими паролями

DNS_Club

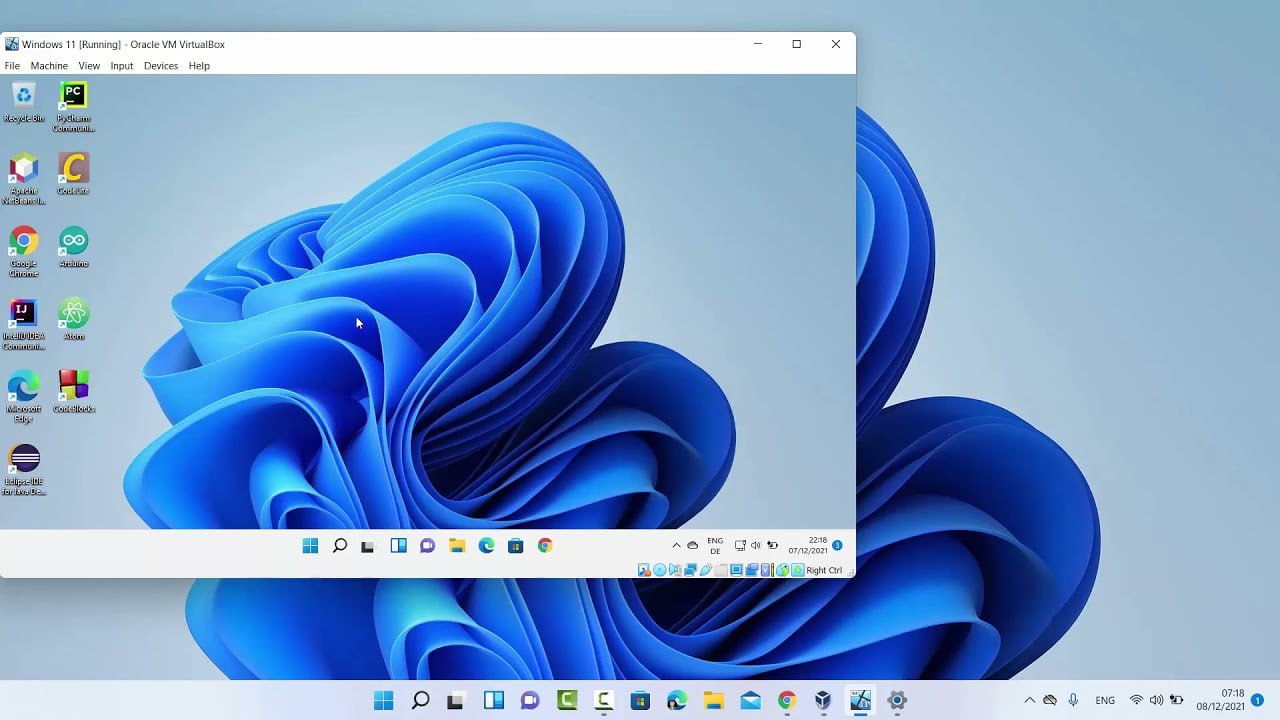

Microsoft отказалась чинить баг, позволяющий войти в Windows со старым и уже измененным паролем В Windows обнаружен серьезнейший баг, связанный с удаленным доступом по RDP: система позволяет войти в учетную запись, используя устаревшие и уже измененные учетные данные. Об этом сообщил исследователь безопасности Даниэль Уэйд, подавший отчет в Microsoft Security Response Center. Читать далее

Происшествия288 дней назад

Мой Компьютер

Microsoft отказалась чинить серьезную дыру в безопасности Windows Стало известно, что Windows по умолчанию кэширует старые пароли и продолжает считать их валидными при подключении к ПК через Remote Desktop Protocol удаленный рабочий стол . Microsoft не считает это ошибкой, так как такой подход позволяет избежать случаев, когда пользователь оказывается полностью отрезан от удаленного ПК после длительного офлайна. Однако на деле это серьезная дыра в безопасности, так как смена пароля считается универсальным способом закрыть вход, особенно если старый пароль был скомпрометирован. И что самое плохое – отключить кэширование старых паролей нельзя, то есть Microsoft фактически не оставила способов защитить удаленный ПК при утечке паролей. Мой Компьютер

Происшествия287 дней назад

Новости IT | Мир Программиста

Microsoft отказалась чинить дыру в важной «фишке» Windows — если ее исправить, все сломается Корпорация признала уязвимость в протоколе удалённого доступа RDP , но назвала её «особенностью». Теперь злоумышленники могут использовать старые пароли даже после их смены — и Microsoft не планирует это исправлять. В чём проблема? Уязвимость заключается в том, что Windows позволяет подключаться к удаленным компьютерам с использованием устаревших паролей, находящихся в кэше. Они будут работать, даже если ранее были заменены на новые. По словам специалистов, каждая версия Windows со времен аналоговых модемов 56 Кбит/с подвержена этой уязвимости.

Происшествия285 дней назад

Программист * Все о компьютерах

Microsoft отказалась чинить дыру в важной «фишке» Windows — если ее исправить, все сломается Корпорация признала уязвимость в протоколе удалённого доступа RDP , но назвала её «особенностью». Теперь злоумышленники могут использовать старые пароли даже после их смены — и Microsoft не планирует это исправлять. В чём проблема? Уязвимость заключается в том, что Windows позволяет подключаться к удаленным компьютерам с использованием устаревших паролей, находящихся в кэше. Они будут работать, даже если ранее были заменены на новые. По словам специалистов, каждая версия Windows со времен аналоговых модемов 56 Кбит/с подвержена этой уязвимости.

Происшествия284 дня назад

НеКасперский

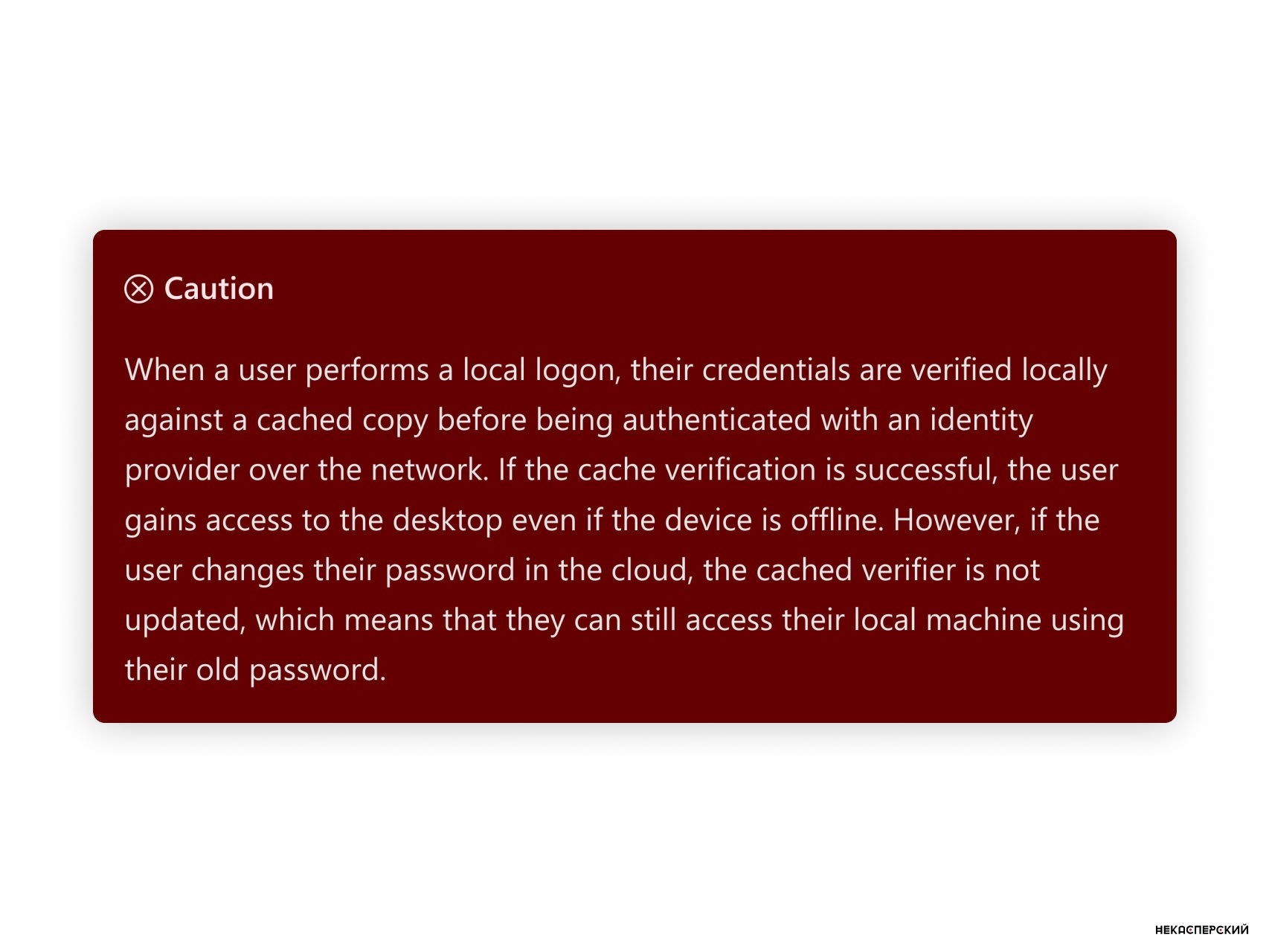

Бессмертие В Windows RDP обнаружена опасная особенность, позволяющая входить в систему по уже отозванным паролям даже после их смены в Microsoft или Azure аккаунтах. Как выяснили исследователи, при первом подключении через RDP система кэширует учетные данные локально. После этого Windows проверяет пароль только по локальной копии, не сверяясь с облаком. Если пользователь меняет пароль в Microsoft аккаунте, старый продолжает работать для RDP-подключений неограниченное время. Механизм полностью обходит многофакторную аутентификацию и политики условного доступа. В Microsoft это считают не уязвимостью, а «проектным решением для обеспечения доступа при отсутствии сети». Компания просто добавила плашку в документацию, не планируя исправлять проблему. Единственная защита — настроить RDP на аутентификацию только по локальным учетным записям, а не по облачным. НеКасперский

Происшествия288 дней назад

godnoTECH - Новости IT

Microsoft отказалась чинить дыру в важной «фишке» Windows — если ее исправить, все сломается Корпорация признала уязвимость в протоколе удалённого доступа RDP , но назвала её «особенностью». Теперь злоумышленники могут использовать старые пароли даже после их смены — и Microsoft не планирует это исправлять. В чём проблема? Уязвимость заключается в том, что Windows позволяет подключаться к удаленным компьютерам с использованием устаревших паролей, находящихся в кэше. Они будут работать, даже если ранее были заменены на новые. По словам специалистов, каждая версия Windows со времен аналоговых модемов 56 Кбит/с подвержена этой уязвимости. Microsoft предпочла сохранить 25-летний код, поставив под удар миллионы пользователей. Пока корпорация оправдывается «особенностями протокола», единственный совет — отключить RDP, если он не критичен. godnoTECH - Новости IT

Происшествия285 дней назад

Хакер — Xakep.RU

RDP в Windows позволяет использовать для входа старые пароли, и Microsoft не видит в этом проблемы Исследователи обнаружили, что протокол RDP Remote Desktop Protocol в Windows позволяет использовать уже отозванные пароли для входа в систему. В ответ на это представители Microsoft сообщили, что такое поведение не является уязвимостью, в компании не планируют что-либо менять.

Происшествия283 дня назад

Похожие новости

![Аватар Телеграм канала: TechGPT [🅽 🅴 🆆 🆂] 🤖](https://content.tek.fm/ce8fb790-33dd-4791-8694-467c707c0e28.jpg) +2

+2

+6

+6

+4

+4

+1

+1

Проблемы с обновлением Windows 11 KB5077181: пользователи сталкиваются с бесконечными перезагрузками

Происшествия

1 день назад

![Аватар Телеграм канала: TechGPT [🅽 🅴 🆆 🆂] 🤖](https://content.tek.fm/ce8fb790-33dd-4791-8694-467c707c0e28.jpg) +2

+2

МВД предупреждает: закрашенные данные на фото банковской карты не защищают от мошенничества

Происшествия

1 день назад

+6

+6

Microsoft анонсирует возвращение функции перемещения панели задач в Windows 11

Технологии

1 день назад

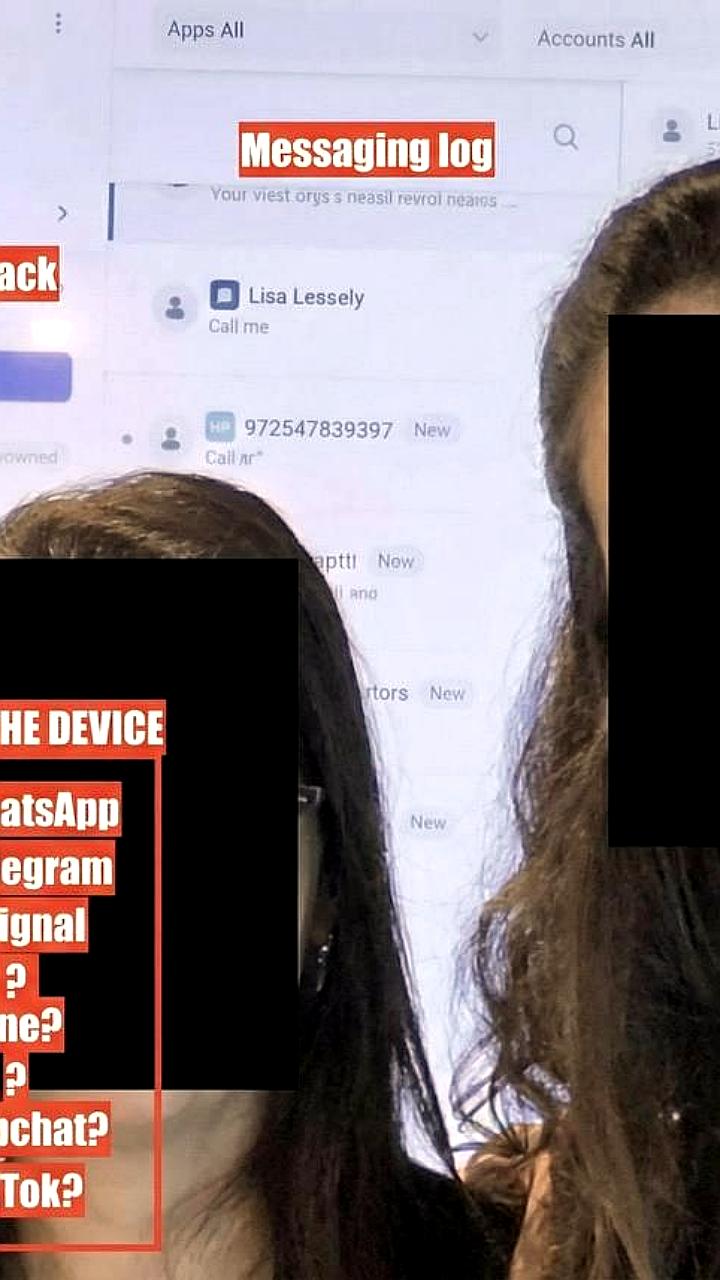

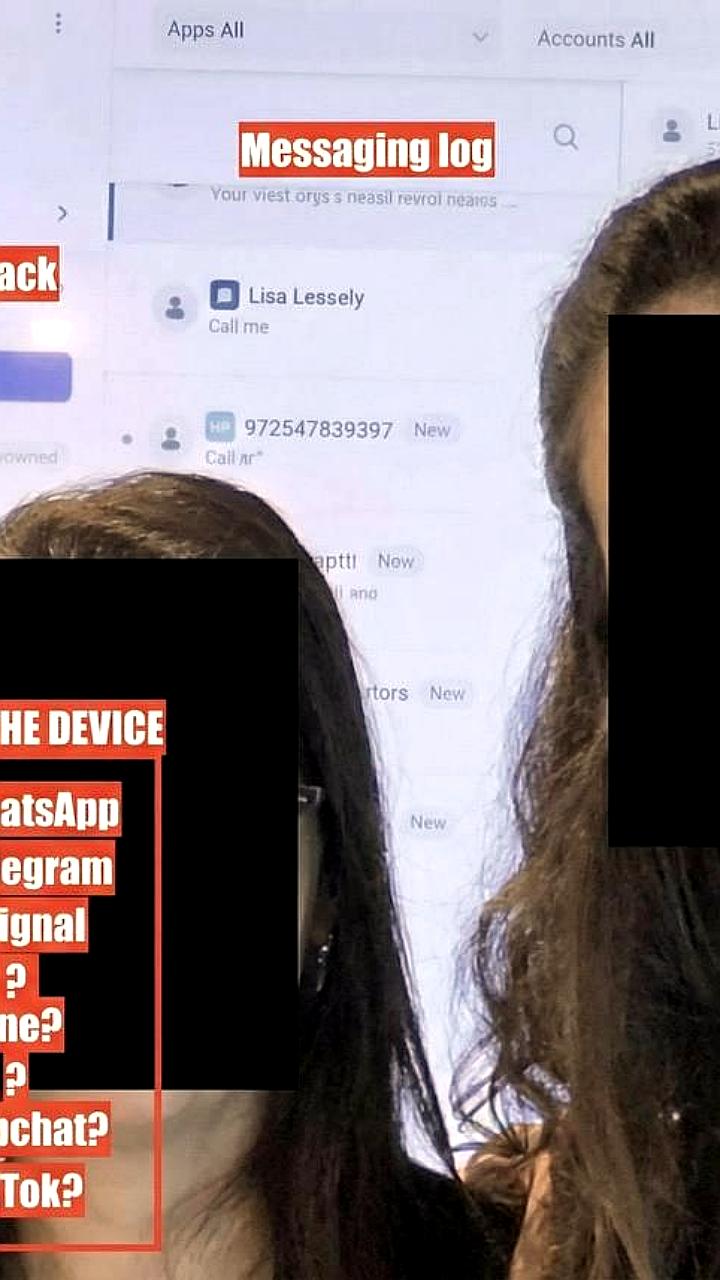

Селфи с корпоративной вечеринки раскрывает интерфейс шпионской программы Paragon Solutions

Технологии

1 день назад

Бюджетные средства и личные накопления: два случая азартных игр в Казахстане и России

Происшествия

1 день назад

+4

+4

Госдума предупреждает о новой волне мошенничества с Telegram

Происшествия

1 день назад

+1

+1