20 ноября, 10:42

Пользователь потерял $129 млн из-за пылевой атаки, мошенники вернули средства

Крипто сливы

Пользователь потерял 129 млн USDT в результате пылевой атаки с одинаковыми первыми и последними знаками в адресе Суть атаки в том, что мошенники генерируют адрес, похожий на тот, на который пользователь ранее совершал транзакцию. Если он копирует его из истории операций, то случайно может скопировать адрес мошенников потому что он последний в списке . Мошенники вернули 90% средств менее чем через час, а затем и оставшиеся 10%. — ставь реакцию для поддержки канала

Происшествия411 день назад

Regatta Crypto

Мошенники вернули назад 129 миллионов долларов. Интересная история произошла с пользователем в сети TRON. При попытке перевести деньги на другой адрес он скопировал адрес для перевода из истории транзакций. Пользователь должен был отправить средства на адрес: THcTxQi3N8wQ13fwntF7a3M88BEi6q1bu8, но отправил на адрес TMStAjRQHDZ8b3dyXPjBv9CNR3ce6q1bu8. Таким образом, деньги были переведены на адрес мошенников. Однако спустя пару часов все средства были возвращены пользователю обратно. То есть, бедных скамят, а богатых лучше не трогать?

Происшествия411 день назад

Рифмы и Морген 🕊

КРИПТАН ПЕРЕВЁЛ МОШЕННИКАМ $129 МИЛЛИОНОВ, НО ОНИ ВЕРНУЛИ ЕМУ ВСЕ ДЕНЬГИ! Неназванный трейдер отправил 129 миллионов USDT скамерам, скопировав неправильный адрес из истории транзакций, но через несколько часов владельцы скам-адреса сами вернули деньги. Схема называется «address poisoning»: злоумышленники создают адрес, похожий на любой из привычных потенциальной жертве. С него отправляют незначительную транзакцию, которая сохраняется в истории пользователя. — респект скамерам, совесть проснулась! — испугались последствий просто Рифмы и Морген

Происшествия411 день назад

TU Crypto Новости

Пользователь потерял $129 млн вследствие пылевой атаки Суть атаки заключается в том, чтобы сгенерировать адрес похожий на тот, на который пользователь уже отправлял криптовалюту. У фишингового адреса первые и последние знаки совпадают с тем адресом, который жертва уже знает. Интересно, что мошенники вернули все средства, которые были украдены.

Происшествия411 день назад

ForkLog

Неназванный пользователь перевел $129 млн в USDT мошенникам, скопировав неправильный адрес из истории транзакций. В отличие от большинства подобных случаев, в течение 6 часов владельцы адреса-получателя сами вернули деньги. #киберпреступления

Происшествия411 день назад

Криптопатолог | Новости | Инвестиции

Криптан потерял $129 000 000, скопировав фейковый адрес из истории переводов Спустя несколько часов хакер вернул все средства.

Происшествия411 день назад

crypto meta

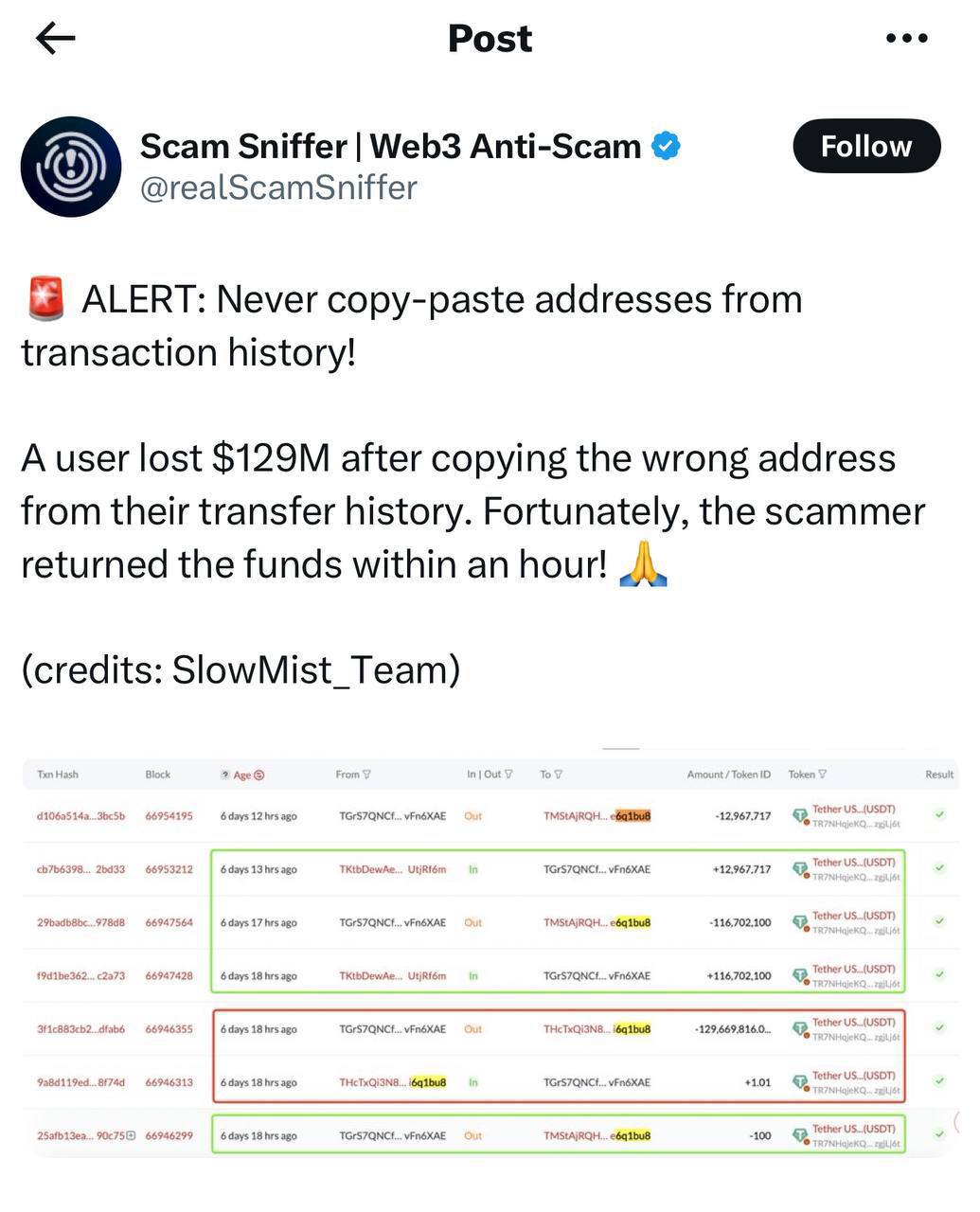

Кто-то отправил $129 млн мошенникам из-за невнимательности. Через час ему вернули деньги Неизвестный пользователь по невнимательности перевел предполагаемым мошенникам более $129 млн в USDT. Если открыть данные о кошельке жертвы в обозревателе блокчейна, в истории его операций видно, что ему пришел перевод мелкой суммы $1,01 с адреса злоумышленников, набор символов в конце которого совпадал с набором символов в конце адреса, на который он регулярно делал переводы отмечен на скриншоте зеленым . Суть атаки в том, что по невнимательности жертва копирует адрес, с которого пришел перевод от злоумышленников, и использует уже его для отправки средств. Визуально иногда сложно заметить разницу в наборе символов, а интерфейс некоторых кошельков и вовсе урезает отображение полного адреса — это заметно на скриншоте. Такой тип мошенничества называется poisoning «заражение» или dust attack «пылевая атака» . Нужный адрес для перевода — TMStAjRQHDZ8b3dyXPjBv9CNR3ce6q1bu8; Адрес мошенников — THcTxQi3N8wQ13fwntF7a3M88BEi6q1bu8. Вероятно, не заметив разницы, пользователь скопировал адрес мошенников, думая, что делает перевод на привычный адрес. Так он отправил им более 129 млн USDT одним переводом транзакция отмечена красным . Однако уже в течение часа предполагаемый мошенник вернул средства обратно, сначала за вычетом примерно 10% суммы, а затем перевел и оставшиеся средства переводы отмечены зеленым . Кто это был и каковы были его мотивы, неизвестно. Комментаторы в X предположили, что злоумышленник мог попросту испугаться преследования из-за столь крупной суммы украденного. Данные: Scam Sniffer // курс валют →

Происшествия411 день назад

Злой Банкстер

Из-за недостатка внимания криптоинвестор случайно перевел $129 миллионов в USDT, и существует вероятность, что эти средства могли попасть в руки мошенников.

Происшествия411 день назад

Экономический фронт

Криптоинвестор отправил $129 млн в USDT из-за невнимательности, возможно, что крипту получили мошенники. Экономический фронт.

Происшествия411 день назад

NEURO CRYPTO | Нейрокрипто

Кто-то отправил $129 млн мошенникам из-за невнимательности. Через час ему вернули деньги Если открыть данные о кошельке жертвы в обозревателе блокчейна, в истории его операций видно, что ему пришел перевод мелкой суммы 1,01 USDT с адреса злоумышленников, набор символов в конце которого совпадал с набором символов в конце адреса, на который он регулярно делал переводы отмечен на скриншоте зеленым . Суть атаки в том, что по невнимательности жертва копирует адрес, с которого пришел перевод от злоумышленников, и использует уже его для отправки средств. Визуально иногда сложно заметить разницу в наборе символов, а интерфейс некоторых кошельков и вовсе урезает отображение полного адреса — это заметно на скриншоте. Такой тип мошенничества называется poisoning «заражение» или dust attack «пылевая атака» . Нужный адрес для перевода — TMStAjRQHDZ8b3dyXPjBv9CNR3ce6q1bu8; Адрес мошенников — THcTxQi3N8wQ13fwntF7a3M88BEi6q1bu8. Вероятно, не заметив разницы, пользователь скопировал адрес мошенников, думая, что делает перевод на привычный адрес. Так он отправил им более 129 млн USDT одним переводом транзакция отмечена красным . Однако уже в течение часа предполагаемый мошенник вернул деньги обратно, сначала за вычетом примерно 10% суммы, а затем перевел и оставшиеся средства переводы отмечены зеленым . Кто это был и каковы были его мотивы, неизвестно. Комментаторы в X предположили, что злоумышленник мог попросту испугаться преследования из-за столь крупной суммы украденного.

Происшествия410 дней назад

Похожие новости

+10

+10

+4

+4

+3

+3

+1

+1

+15

+15

Полиция вернула пенсионеркам почти 1,1 миллиона рублей, похищенных мошенниками

Происшествия

43 минуты назад

Анонимный трейдер на Polymarket ставит 32 000 на свержение Мадуро и выигрывает более 400 000

Происшествия

1 день назад

+10

+10

Курс биткоина достиг 93 000 долларов на фоне шорт сквиза и новостей из Венесуэлы

Экономика

2 часа назад

+4

+4

МВД предупреждает о мошенниках, рассылающих вирусы под видом сообщений от сотовых операторов и банков

Происшествия

23 часа назад

+3

+3

В Ясногорске задержаны двое местных жителей за разбойное нападение на магазин

Происшествия

1 день назад

+1

+1

Мошенники рассылают поддельные уведомления в WhatsApp для кражи аккаунтов и данных

Происшествия

1 день назад

+15

+15